Was ist generative KI: Terminologie

Einführung Generative KI ist ein dynamisches und sich schnell entwickelndes Feld innerhalb der künstlichen Intelligenz. Es konzentriert sich auf die Entwicklung von Algorithmen, die neuartige

Globale Informationssicherheit durch ISMS

Globale Informationssicherheit durch ISMS

In der sich schnell entwickelnden digitalen Landschaft ist der Schutz sensibler Daten für jede Organisation von größter Bedeutung. Ein Informationssicherheits Managementsystem (ISMS) bietet einen strukturierten Rahmen für die Verwaltung und den Schutz dieser Daten.

Das ISMS ist nicht nur eine Reihe von Werkzeugen oder Technologien, sondern ein umfassender Ansatz für die Informationssicherheit, der Prozesse, Kontrollen und Verfahren integriert, die gemeinsam Risiken mindern und Informationswerte schützen.

Die Implementierung eines ISMS erfordert ein gewisses Maß an Fachwissen und einen „Top-down“-Ansatz. Es ist wichtig, dass die Geschäftsführung die Verantwortung für die Umsetzung eines ISMS übernimmt und dafür sorgt, dass angemessene Ressourcen zur Verfügung gestellt werden. Es lohnt sich, das Outsourcing von Informationssicherheitsdienstleistungen für Unternehmen in Betracht zu ziehen.

Externe Berater/innen können wertvolle Hilfe bei der Ermittlung von Schlüsselfaktoren für das Funktionieren einer ISMS-Organisation, bei der Bewertung des Konformitätsstatus oder bei der Erstellung eines Umsetzungsplans leisten.

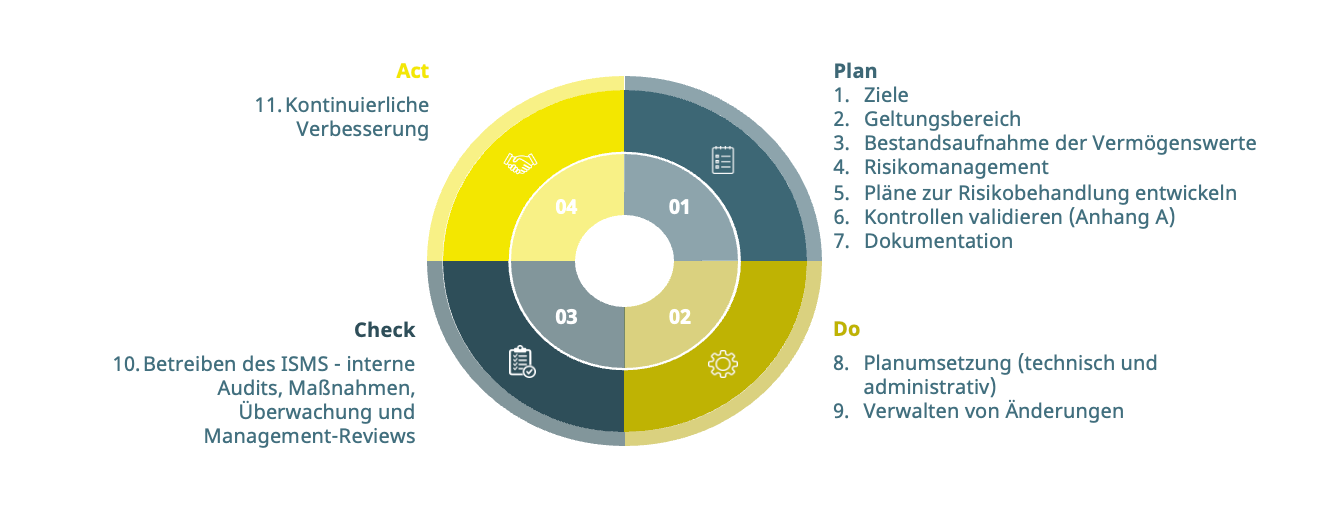

ISMS – PDCA-Zyklus

Mithilfe des Plan-Do-Check-Act-Zyklus können Unternehmen sicherstellen, dass ihr ISMS dynamisch ist, auf Veränderungen reagiert und kontinuierlich verbessert wird. Dieser Ansatz hilft dabei, ein hohes Maß an Informationssicherheit aufrechtzuerhalten, sich an neue Bedrohungen und Schwachstellen anzupassen und die gesetzlichen, behördlichen und geschäftlichen Anforderungen zu erfüllen.

ISMS – PDCA-Zyklus

Jede Unternehmensgröße oder -art kann von einem Informationssicherheitsmanagementsystem (ISMS) profitieren. Unternehmen verwalten enorme Datenmengen, darunter firmeneigene Daten, Personaldaten und Kundeninformationen, die alle streng vor illegalen Zugriffen und Verstößen geschützt werden müssen. Auch kleine und mittlere Unternehmen (KMU) brauchen ein ISMS, da ihre meist schwächere Sicherheit Cyberkriminelle anzieht.

Banken und Investmentgesellschaften sowie andere Finanzunternehmen verwalten äußerst sensible Finanzdaten, so dass ein ISMS absolut notwendig ist, um Vertraulichkeit, Integrität, und die Einhaltung gesetzlicher Vorschriften zu gewährleisten. Krankenhäuser und Kliniken sowie andere Einrichtungen des Gesundheitswesens verwalten Patientenakten und sensible Gesundheitsdaten, was ein ISMS erforderlich macht, um die Gesetze einzuhalten.

Auch Behörden, Bildungseinrichtungen, Technologieunternehmen, E-Commerce-Unternehmen, Anwaltskanzleien und gemeinnützige Organisationen brauchen ein ISMS, um ihre Daten zu schützen, die betriebliche Effizienz zu erhalten und das Vertrauen ihrer Kunden zu stärken. Jede dieser Branchen arbeitet mit unterschiedlichen Arten von sensiblen Daten, die vor Online-Angriffen geschützt werden müssen.

Das ISMS ist entscheidend für die Minderung von Risiken im Zusammenhang mit Datenschutzverletzungen, Cyberangriffen und anderen Sicherheitsvorfällen. Es hilft Organisationen, ihre Informationen zu schützen, gesetzliche Vorschriften einzuhalten und Vertrauen bei den Beteiligten aufzubauen.

Umfassende Cybersicherheit für Ihre digitalen Assets

Ein strukturiertes Managementsystem bietet strukturierte Ansätze zur Identifizierung und Steuerung von Risiken und führt zu einem erhöhten Datenschutz. Durch die Annahme von ISMS können Unternehmen die Einhaltung aller geltenden Datenschutzbestimmungen garantieren und potenziell harte Strafen vermeiden.

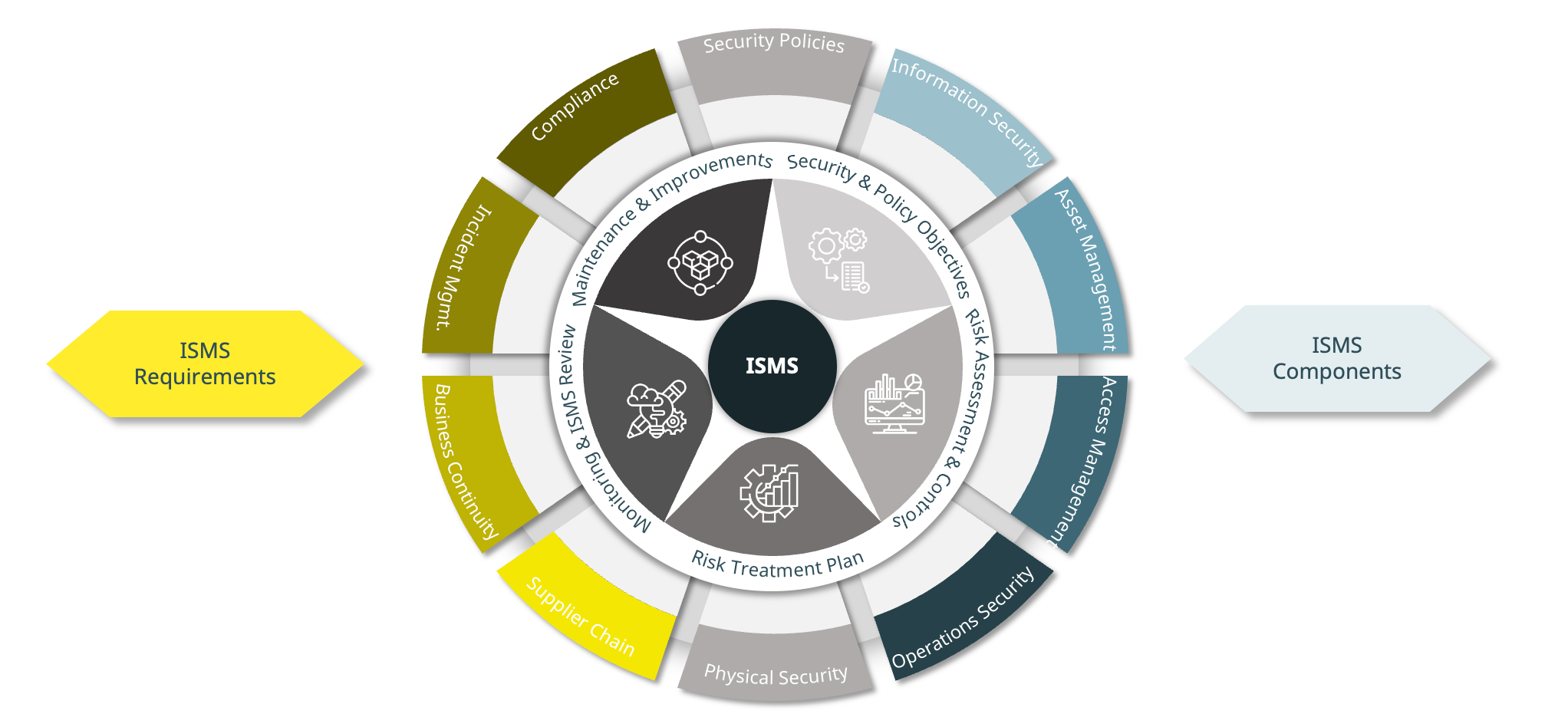

Überblick über das ISMS: Systematischer Umgang mit sensiblen Daten durch Richtlinien und Verfahren

Ein ISMS besteht aus mehreren Schlüsselkomponenten, die zusammenwirken, um eine sichere Informationsumgebung zu schaffen. Die erste Komponente ist die Risikobewertung und das Risikomanagement, bei dem es darum geht, Informationswerte zu identifizieren, potenzielle Bedrohungen und Schwachstellen zu bewerten und Strategien zu entwickeln, um diese Risiken auf ein akzeptables Maß zu reduzieren. Sicherheitsrichtlinien und -ziele sind ebenfalls von entscheidender Bedeutung, da sie klare Richtlinien festlegen, die sich an den Unternehmenszielen orientieren und mit den gesetzlichen Vorschriften übereinstimmen.

Eine weitere wichtige Komponente ist das Asset Management. Dazu gehört die Führung eines aktuellen Inventars aller Informationsbestände des Unternehmens und deren Einstufung nach ihrer Sensibilität und Kritikalität. Maßnahmen zur Zugangskontrolle stellen sicher, dass nur autorisiertes Personal Zugang zu sensiblen Informationen hat, wobei Authentifizierungsmechanismen zur Überprüfung der Benutzeridentität eingesetzt werden. Das Management von Vorfällen ist ebenfalls von entscheidender Bedeutung: Es müssen Vorbereitungs- und Reaktionspläne vorhanden sein, um Sicherheitsvorfälle effektiv zu behandeln.

ISMS-Sicherheitskontrollen

Wenn du zu den Unternehmen gehörst, die eine ISO/IEC 27001, TISAX, KRITIS oder IT-Grundschutz Zertifizierung erreichen wollen, oder wenn du einfach nur deine Sicherheitslage verbessern willst, dann ist es wichtig, dass deine Kontrollen wirksam sind, damit dein Informationssicherheitsmanagementsystem (ISMS) die erforderlichen gesetzlichen Anforderungen erfüllt. ISMS-Kontrollmaßnahmen unterstützen Organisationen dabei, ihr Informationsvermögen zu schützen und Risiken zu mindern.

Das ISMS-Management wird in 4 Kategorien unterteilt:

Administrative Kontrollen (organisatorische und personelle) helfen dabei, Maßnahmen zum Informationsschutz zu definieren. Physische Kontrollen sind erforderlich, um Informationssysteme vor physischen Bedrohungen zu schützen. Technische Kontrollen schützen die IT-Infrastruktur und Daten vor Cyberangriffen.

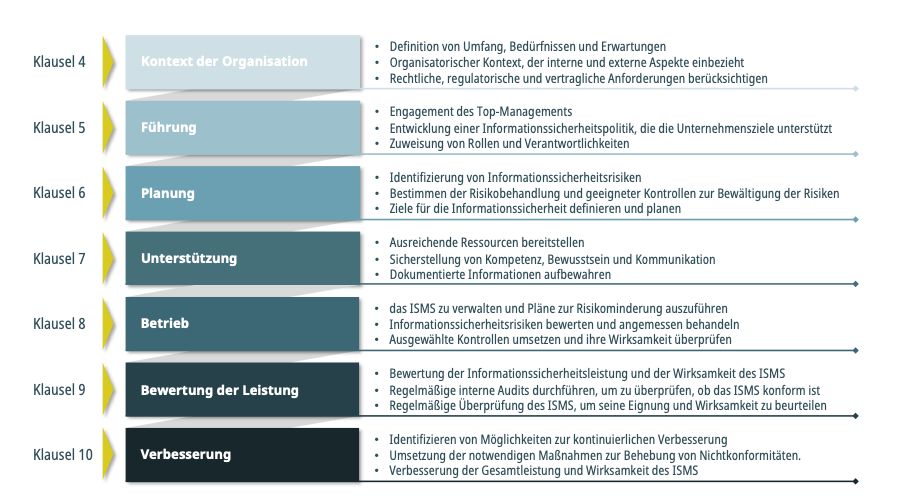

ISMS Klauseln

Die Einführung eines ISMS ist ein gründlicher Prozess, der von allen Beteiligten kontinuierliches Engagement erfordert, um die Informationssicherheit der Organisation zu gewährleisten. Um die richtigen Entscheidungen zu treffen, ist es wichtig, mehrere Faktoren zu berücksichtigen.

Diese Grundprinzipien sind für eine erfolgreiche Umsetzung eines ISMS unerlässlich:

Aufbau eines ISMS

Die ISMS Implementierung ist ein gründlicher Prozess, der eine sorgfältige Planung, Ausführung und laufende Verbesserung erfordert. Im Folgenden findest du eine Schritt-für-Schritt-Anleitung für die effektive Einführung eines ISMS in deinem Unternehmen:

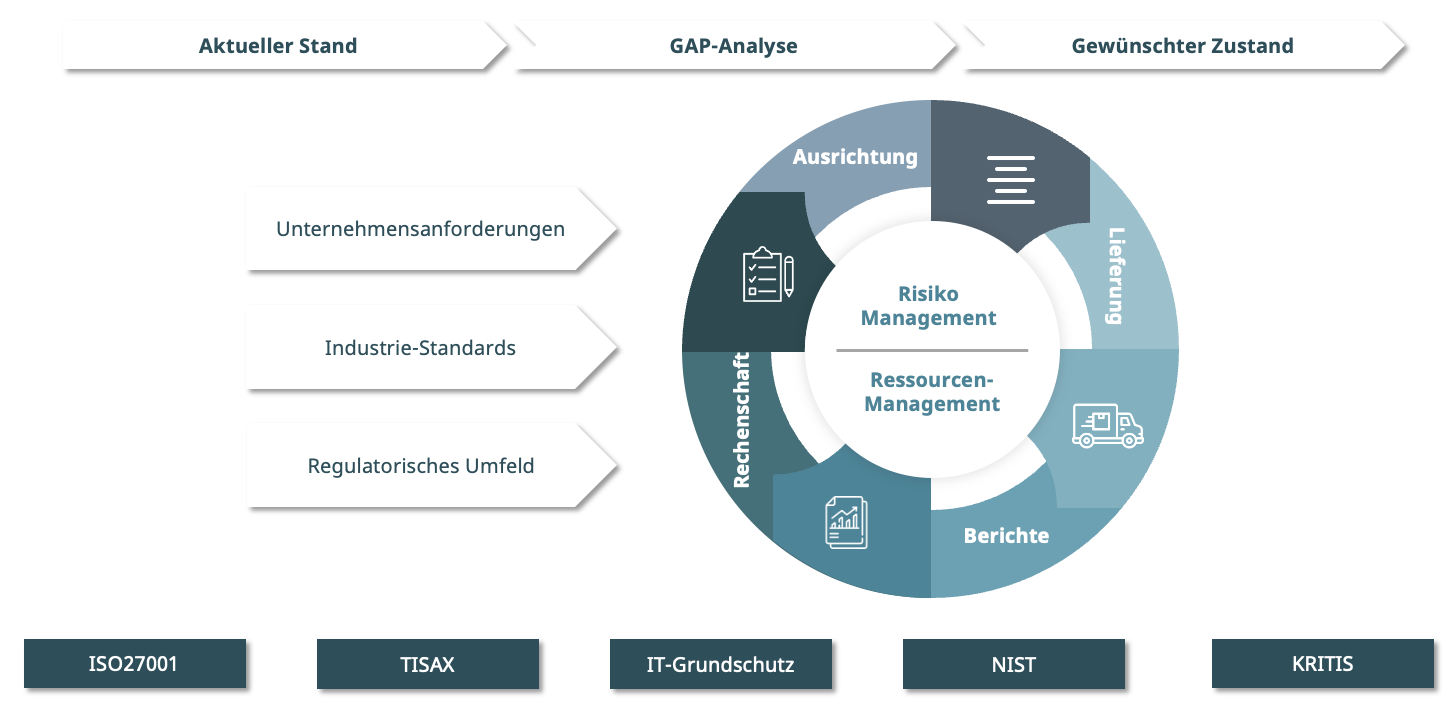

Roadmap für die Gap-Analyse

Bevor du ein ISMS einführst, ist es wichtig, eine Lückenanalyse durchzuführen. Dabei werden deine aktuellen Informationssicherheitspraktiken mit den Anforderungen von ISO 27001 und anderen relevanten Standards wie TISAX, IT-Grundschutz usw. verglichen.

Ziel ist es, Defizite und verbesserungswürdige Bereiche zu ermitteln. Eine gründliche Lückenanalyse zeigt auf, wo deine Organisation steht und was getan werden muss, um die Anforderungen zu erfüllen und die Sicherheit zu verbessern.

Bei der Festlegung des Geltungsbereichs geht es darum, zu bestimmen, welche Teile der Organisation durch das ISMS abgedeckt werden sollen. Das können bestimmte Abteilungen, Geschäftsbereiche, Standorte oder Informationssysteme sein.

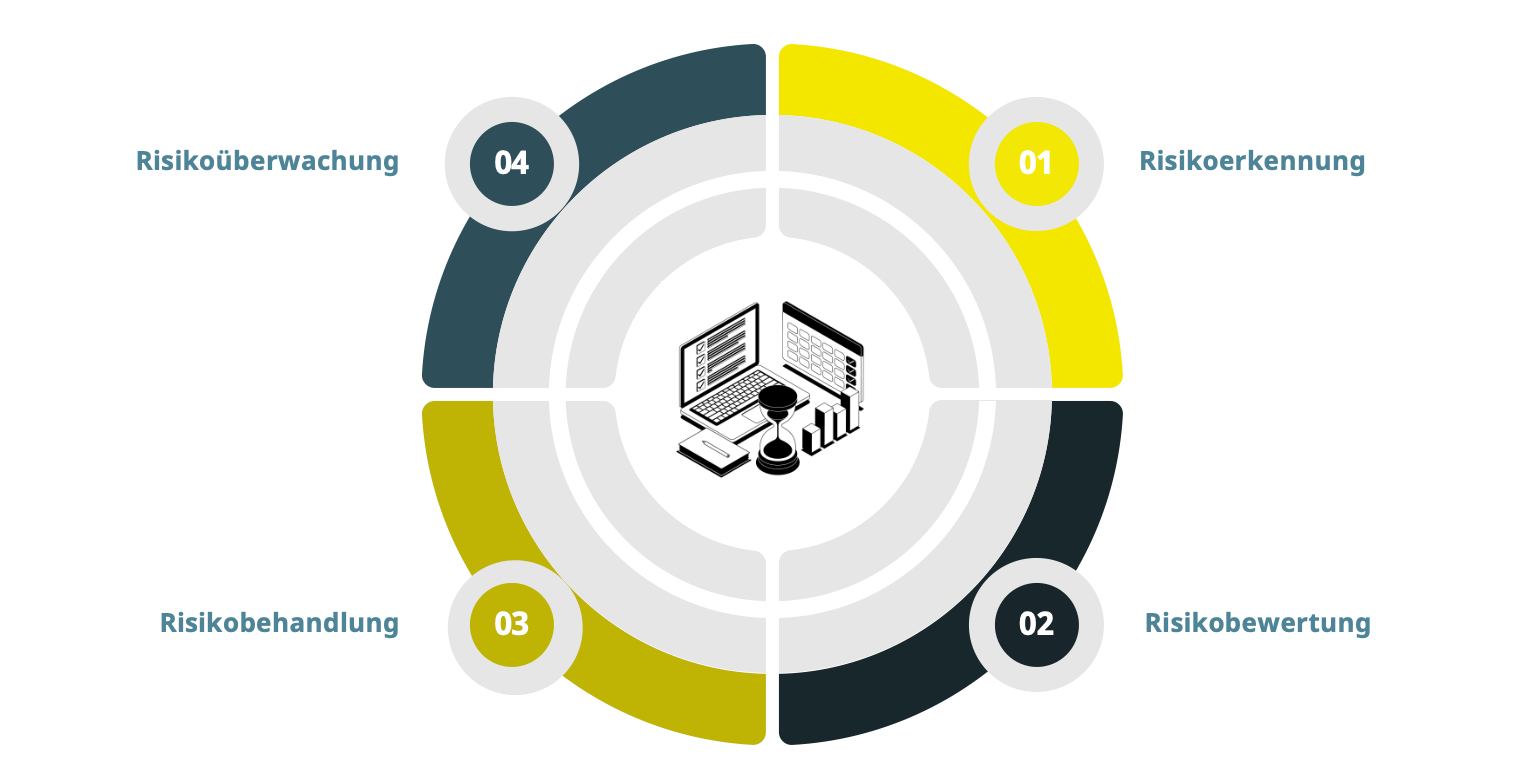

Risiko Management

Eine Risikobewertung hilft dabei, die Risiken für deine Informationswerte zu identifizieren, zu analysieren und zu bewerten. Dieser Schritt ist entscheidend für die Entwicklung eines effektiven Plans zur Risikobehandlung.

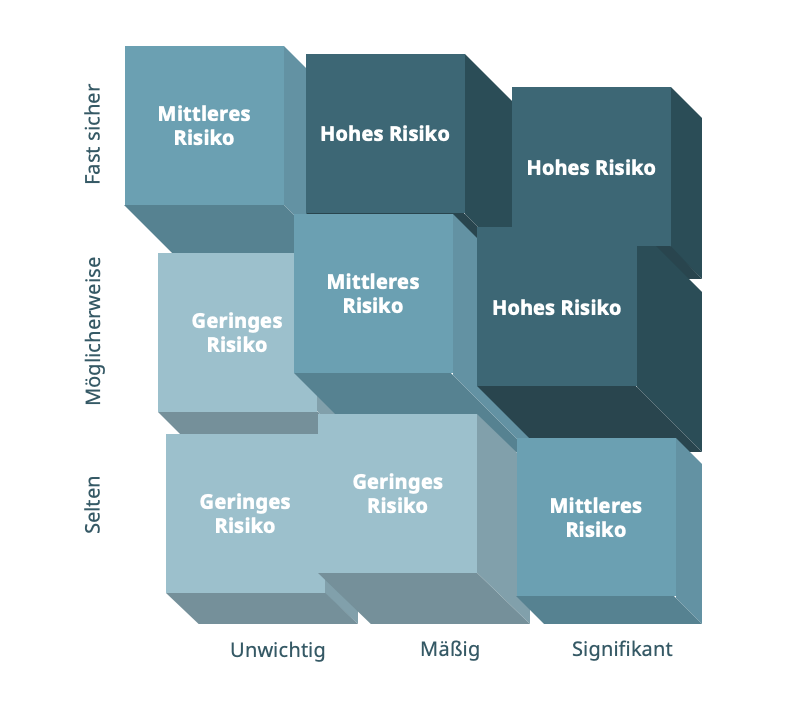

Risiko-Matrix

Nach der Risikobewertung ist der nächste Schritt die Entwicklung eines Plans zur Behandlung dieser Risiken, der die Auswahl geeigneter Maßnahmen beinhaltet.

Richtlinien und Ziele für die Informationssicherheit aufstellen. Die Entwicklung von Richtlinien für die Informationssicherheit und die Festlegung von Zielen geben einen klaren Rahmen und eine klare Richtung für dein ISMS vor.

Navigieren im ISMS-Labyrint

Die Einführung eines Informationssicherheitsmanagementsystems (ISMS) ist eine strategische Initiative, die die Sicherheit einer Unternehmung erheblich verbessern kann. Der Prozess ist jedoch mit vielen Herausforderungen verbunden, die den Erfolg behindern können. Diese Herausforderungen zu verstehen und zu wissen, wie man sie überwinden kann, ist entscheidend für eine reibungslose und effektive ISMS-Einführung.

Die Unterstützung des Managements ist für die erfolgreiche Umsetzung eines ISMS entscheidend. Ohne die Unterstützung der obersten Führungsebene ist es schwierig, die notwendigen Ressourcen zu sichern, Richtlinien durchzusetzen und betriebliche Veränderungen voranzutreiben.

Wie man diese Herausforderung überwindet:

Die Umsetzung eines ISMS erfordert ausreichende finanzielle, personelle und technische Ressourcen. Unzureichende Ressourcen können dazu führen, dass die Umsetzung unvollständig ist, Schwachstellen zunehmen und die Vorschriften nicht eingehalten werden.

Wie man diese Herausforderung überwindet:

Innovationsmentalität

Widerstand gegen Veränderungen ist eine häufige menschliche Reaktion, besonders wenn es um neue Prozesse, Technologien und Arbeitsweisen geht. Die Beschäftigten fürchten möglicherweise zusätzliche Arbeitsbelastung, mangelndes Verständnis oder eine Unterbrechung ihrer täglichen Arbeit.

Wie man diese Herausforderung überwindet:

Die Integration des ISMS in bestehende organisatorische Prozesse und IT-Systeme kann komplex sein. Sie erfordert eine sorgfältige Planung und Koordination, um Kompatibilität zu gewährleisten und Störungen zu minimieren.

Wie man diese Herausforderung überwindet:

ISMS ist ein kontinuierlicher Prozess

Die Einführung des ISMS ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess. Die kontinuierliche Verbesserung kann eine Herausforderung sein, vor allem, wenn es um sich entwickelnde Bedrohungen und ein sich veränderndes Geschäftsumfeld geht.

Wie man diese Herausforderung überwindet:

Schutz von Informationen in der modernen Welt

Oftmals verlassen sich Unternehmen auf international bekannte Standards, norm und Rahmenwerke, um ein starkes „Information Security Management System“ (ISMS) aufzubauen. ISO/IEC 27001, IT-Grundschutz und TISAX zeichnen sich durch ihre umfassenden Strategien für den Umgang mit der Informationssicherheit aus.

Jede dieser Richtlinien bietet unterschiedliche Ansätze, Regeln und Best Practices, die auf verschiedene Branchen und regionale Anforderungen zugeschnitten sind. In diesem Teil werden die Details dieser wichtigen Standards sowie ihre Bedeutung und ihr Nutzen für die Verbesserung der organisatorischen Sicherheit untersucht.

ISO/IEC 27001 Standard

ISO 27001 ist ein international anerkannter Standard für die Einrichtung, Umsetzung, Pflege und kontinuierliche Verbesserung eines informationssicherheits managementsystem (ISMS). ISO 27001 konzentriert sich auf drei entscheidende Aspekte von Informationen: Vertraulichkeit, Integrität und Verfügbarkeit. Sie bietet Unternehmen einen systematischen Ansatz für den Umgang mit sensiblen Informationen und gewährleistet deren Sicherheit durch die Umsetzung eines Risikomanagementprozesses.

Die ISO 27001 Kernelemente haben wir bereits in dem Kapitel „ISMS-Schlüsselkomponenten“ beschrieben.

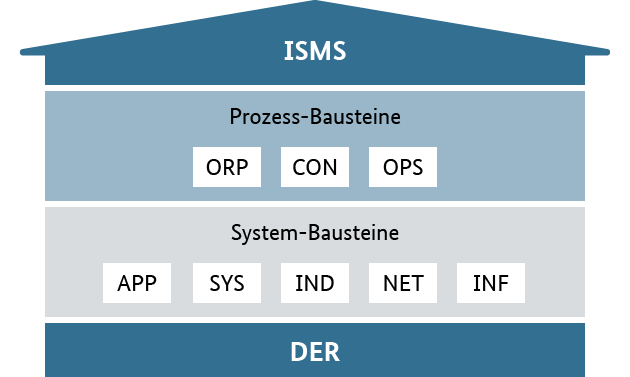

Deutsche Sicherheitsmethodik

Der IT-Grundschutz, der vom Bundesamt für Sicherheit in der Informationstechnik (BSI) entwickelt wurde, ist ein umfassender Ansatz für die Informationssicherheit. Er bietet Methoden, Richtlinien, Normen und Standards, die Organisationen anwenden können, um ihre Sicherheitslage zu verbessern. Der IT-Grundschutz ist so konzipiert, dass er skalierbar und für Unternehmen verschiedener Größen und Branchen anwendbar ist.

Diese Elemente stellen sicher, dass Unternehmen wirksame Sicherheit-maßnahmen umsetzen können, die auf ihre spezifischen Bedürfnisse zugeschnitten sind. Im Folgenden finden Sie die grundlegenden Komponenten, die das Rückgrat des IT-Grundschutzes bilden.

Das Schichtenmodell des IT-Grundschutz-Kompendiums (https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/Zertifizierte-Informationssicherheit/IT-Grundschutzschulung/Online-Kurs-IT-Grundschutz/Lektion_5_Modellierung/Lektion_5_02/Lektion_5_02_node.html)

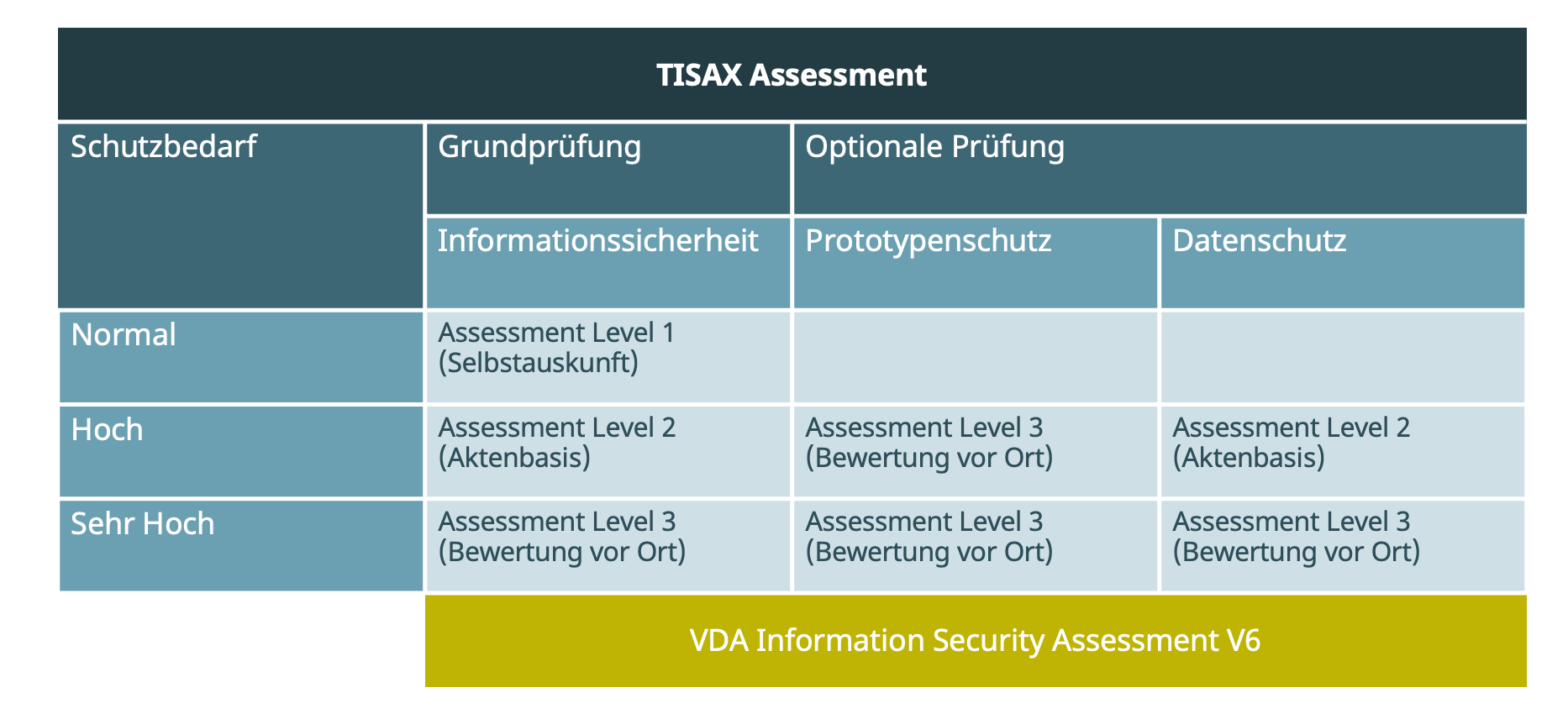

Industriestandard

Trusted Information Security Assessment Exchange (TISAX) ist ein Standard, der vom Verband der Automobilindustrie (VDA) entwickelt wurde, um die Informationssicherheit in der Lieferkette der Automobilindustrie zu gewährleisten. Er orientiert sich an der ISO 27001 und geht auf die spezifischen Anforderungen der Branche ein, was ihn für Unternehmen im Automobilsektor besonders relevant macht.

TISAX – Bewertungsstufen

Information schützen

Die Einführung eines Informationssicherheitsmanagementsystems (ISMS) ist ein komplexes und herausforderndes Unterfangen, aber es ist unerlässlich für den Schutz der Informationswerte eines Unternehmens. Diese strategische Entscheidung verbessert die Sicherheitslage eines Unternehmens und seine Widerstandsfähigkeit gegenüber Cyber-Bedrohungen erheblich. Durch die Übernahme anerkannter Standards wie ISO 27001, die Nutzung von Rahmenwerken wie IT-Grundschutz und die Berücksichtigung branchenspezifischer Anforderungen wie TISAX können Unternehmen eine solide Sicherheitsgrundlage schaffen.

Bei der Umsetzung eines ISMS gilt es, allgemeine Herausforderungen zu erkennen und zu bewältigen, wie z. B. fehlende Unterstützung durch die Unternehmensleitung, unzureichende Ressourcen, Widerstand gegen Veränderungen, ein komplexes regulatorisches Umfeld, Integrationsprobleme und die Aufrechterhaltung kontinuierlicher Verbesserungen. Die Überwindung dieser Hindernisse erfordert eine starke Führung, effektive Kommunikation, kontinuierliche Schulungen und einen strukturierten Ansatz für das Veränderungsmanagement.

Durch die Einhaltung dieser Best Practices können Unternehmen nicht nur vertrauliche Informationen schützen, sondern auch das Vertrauen ihrer Stakeholder stärken, die Einhaltung von Vorschriften gewährleisten und ihre allgemeine Widerstandsfähigkeit verbessern. Wenn sie die in diesem Blog beschriebenen Richtlinien befolgen, können Unternehmen ein solides ISMS einrichten und ihre Abwehrkräfte gegen Cyberbedrohungen stärken.

Einführung Generative KI ist ein dynamisches und sich schnell entwickelndes Feld innerhalb der künstlichen Intelligenz. Es konzentriert sich auf die Entwicklung von Algorithmen, die neuartige

Der Kunde. Die Bank eines großen deutschen Automotive OEMs wickelt Leasing und andere Finanzierungsmodelle des OEMs ab. Sie unterliegt der Deutschen sowie der Europäischen Bankenaufsicht und

Der Kunde. Das Ministerium des Inneren des Landes Brandenburg / MIK trägt eine Vielzahl zentraler Aufgaben, die von Querschnittsfunktionen wie Organisation und Vermessungsangelegenheiten bis hin

Der Kunde. Die PD – Berater der öffentlichen Hand GmbH ist eine Partnerschaftsgesellschaft, die sich auf die Beratung öffentlicher Institutionen spezialisiert hat. Als Inhouse-Gesellschaft unterstützt

Der Kunde. CARIAD ist die Software- und Technologieeinheit des Volkswagen-Konzerns, die 2020 gegründet wurde, um die Digitalisierung und Vernetzung von Fahrzeugen voranzutreiben. Mit Fokus auf

Der Kunde. Die Volkswagen AG ist ein weltweit führender Automobilhersteller, der eine breite Palette von Fahrzeugen unter verschiedenen Marken wie Volkswagen, Audi und Porsche produziert.

Sie haben konkrete Fragen oder wollen unser Portfolio kennenlernen? Geben Sie uns Bescheid und wir rufen Sie zu Ihrem Wunschtermin zurück!

Sie können uns auch gerne direkt anrufen.