Threat Intelligence ist der Schlüssel zur Verhinderung von IT-Angriffen. Sie ermöglicht es Unternehmenskunden, Bedrohungen frühzeitig zu erkennen und abzuwehren (Hier finden sie grundsätzliche Good Practices zu Cyber Sicherheit im Mittelstand). Angesichts der zunehmenden Schwere und Komplexität von Cyberangriffen spielt Threat Intelligence eine entscheidende Rolle bei der frühzeitigen Erkennung und Prävention von Sicherheitsvorfällen. In diesem Artikel erfahren Sie, wie Sie Threat Intelligence nutzen können, um Ihre IT-Abwehr zu stärken und sich proaktiv vor Cyber-Bedrohungen zu schützen.

Threat Intelligence ist unerlässlich für die Cybersicherheit von Unternehmen, da es Proaktivität durch Sammeln und Analysieren von Informationen über Cyberbedrohungen ermöglicht und passive Sicherheitssysteme wie Firewalls ergänzt.

Bedrohungsdaten machen die Bedrohungsjagd effektiver und helfen dabei, sich auf die Bereiche zu konzentrieren, in denen die Wahrscheinlichkeit eines Angriffs von Cyberkriminellen größer ist.

Die Implementierung von Threat Intelligence in Unternehmen verlangt sorgfältige Planung, Wahl der geeigneten Plattform und intensive Schulung der Mitarbeiter, um die Früherkennung von Cyberbedrohungen zu verbessern und Schatten-IT zu vermeiden.

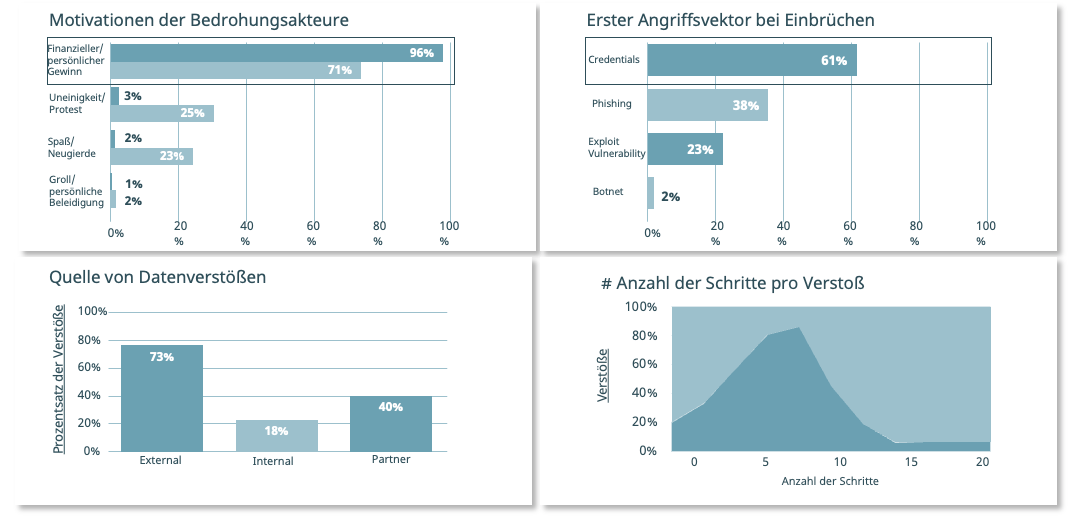

Threat Intelligence hilft dabei, die Bedrohungslandschaft zu verstehen und die Motivation der Bedrohungsakteure zu ermitteln

Threat Intelligence spielt eine entscheidende Rolle für die IT-Sicherheit von Unternehmen. Es beinhaltet:

die Sammlung, Analyse und Bereitstellung von Information über aktuelle und potenzielle Cyberbedrohungen

um die Sicherheitslage eines Unternehmens zu verbessern

ermöglicht es Unternehmen, proaktive Verteidigungsmaßnahmen zu ergreifen, die auf Einblicken in Angriffstaktiken und potenzielle Angreifer basieren

hilft Unternehmen, ihre eigene Exposition gegenüber Cyberangriffen zu überprüfen und das Risiko für einen Sicherheitsvorfall zu minimieren.

Schutzsysteme wie Firewalls können ein falsches Gefühl der Sicherheit vermitteln, da sie gegen geplante und ausgeklügelte Cyberangriffe oft machtlos sind. Antivirensoftware und andere Erkennungstechnologien haben ihre Grenzen, da sie nicht alle Angriffe erkennen können und keine Bestätigung nach einem erfolgreichen Malware-Drop liefern. Hier kommt die Bedrohungsanalyse ins Spiel: Sie kann blinde Flecken und Schwachstellen im Risikomanagement aufdecken und dazu beitragen, die Latenzzeit für die Erkennung bösartiger Aktivitäten von Angreifern im Unternehmensnetzwerk zu verringern.

Threat Intelligence bezieht sich auf Informationen, die Einblicke in potenzielle und aktuelle Cyberbedrohungen und -angriffe bieten. Es umfasst die Sammlung, Analyse und Bereitstellung von Informationen über aktuelle und potenzielle Bedrohungen für Computersysteme, Netzwerkeund Daten.

Mit diesen Informationen können Unternehmen ihre IT-Sicherheitsmaßnahmen verbessern und sich effektiver vor Cyberangriffen schützen und somit ihre Cybersicherheit erhöhen.

Threat Intelligence bietet Unternehmen zahlreiche Vorteile.

Schutz vor Markenmissbrauch und Betrug

die durchschnittliche Entdeckungszeit für Sicherheitsverstöße im Falle eines Angriffs von etwa sechs Monaten verkürzen

Organisationen in die Lage versetzen, schneller auf Bedrohungen und einen Angriff zu reagieren

Darüber hinaus können Unternehmen mit Threat Intelligence abstrakte Bedrohungen erkennen, die für bestimmte Länder oder Sektoren spezifisch sein können. Dies ist besonders für Unternehmen von Vorteil, die in mehreren Ländern, Sektoren oder in einem Netzwerk tätig sind.

Ein weiterer wichtiger Aspekt der IT-Sicherheit, der ihre Cyber-Resilienz (hier erfahren sie mehr über CYBER-RESILIENZ) stärkt, ist Threat Hunting. Mit der zunehmenden Komplexität von Netzwerken in der IT Infrastruktur und der Verbreitung von Cloud-Technologien sowie mobilen Geräten wächst die Angriffsfläche und damit die Risiken. Dies macht die proaktive Suche nach Quellen für Cyberbedrohungen notwendig. Threat Hunting ist eine Methode, die auf der aktiven Suche nach Bedrohungen basiert, um diese zu identifizieren und zu neutralisieren, bevor sie Schaden anrichten können. Die Methode erhöht den Schutz ihrer Cybersecurity und senkt zusätzlich Risiken in ihrer Organisation.

Um effektives Threat Hunting durchzuführen, ist eine umfassende Analyse der Datenflüsse innerhalb einer Infrastruktur und Organisation notwendig. Nur so können potenzielle Schwachstellen oder Angriffspunkte identifiziert und notwendige Maßnahmen getroffen werden. Dabei ist es wichtig, nicht nur auf offensichtliche Bedrohungen zu achten, sondern auch auf unauffällige Anomalien, die auf eine mögliche Bedrohung hindeuten könnten.

Im Threat Hunting werden verschiedene Methoden und Techniken eingesetzt, um potenzielle Bedrohungen zu identifizieren. Der Prozess beginnt mit der Formulierung von Hypothesen, die auf dem bekannten Verhalten von Angreifern und dem Wissen über die Organisation basieren. Diese Hypothesen werden dann in Suchabfragen umgesetzt, um spezifische Muster oder Datenabfragen zur Identifizierung potenzieller Bedrohungen und Cyberattacken zu erstellen.

Threat Hunting ist ein iterativer Prozess, bei dem die Analyseergebnisse genutzt werden, um das Verständnis über Bedrohungen kontinuierlich zu verbessern und die richtigen Entscheidungen in der Verteidigung zu treffen.

Unternehmen müssen die Bedrohungsjagd in ihre IT-Sicherheitsstrategien integrieren, um Sicherheitsschwachstellen proaktiv zu erkennen und zu entschärfen. Für das Security Operations Center (SOC) ist es von entscheidender Bedeutung, Threat-Intelligence-Plattformen einzusetzen, die sowohl auf strategische als auch auf neu auftretende, unternehmensspezifische Bedrohungen zugeschnitten sind. Durch den Einsatz gezielter Bedrohungsdaten können Unternehmen Präventivmaßnahmen und Aktivitäten ergreifen und ihre Abwehrtaktiken effektiv priorisieren, um sicherzustellen, dass sie sich auf Strategien konzentrieren, die die höchste Erfolgswahrscheinlichkeit im Falle eines Angriffs bieten.

Threat Intelligence stützt sich auf eine Vielzahl von Datenquellen, um ein umfassendes Bild der Bedrohungslandschaft zu zeichnen. Zu diesen Quellen gehören öffentliche Datenbanken sowie Marktplätze und Foren im Dark Web, die wertvolle Informationen über aktuelle Sicherheitsbedrohungen und Angreifertaktiken liefern. Darüber hinaus liefern auch interne Sicherheitsprotokolle wichtige Daten für Threat Intelligence, indem sie Informationen über frühere Angriffe und potenzielle Schwachstellen in Ihrem eigenen Netzwerk liefern. Durch die Analyse dieser Bedrohungsdaten kann eine effektivere Verteidigungsstrategie und Bedrohungsabwehr etabliert werden.

Die Auswahl und Analyse dieser verschiedenen Datenquellen erfordert spezielle Fähigkeiten und Tools. Es ist daher wichtig, dass Unternehmen in die richtige Threat Intelligence-Plattform investieren und sicherstellen, dass sie über die notwendigen Ressourcen verfügen, um die gesammelten Daten effektiv zu nutzen.

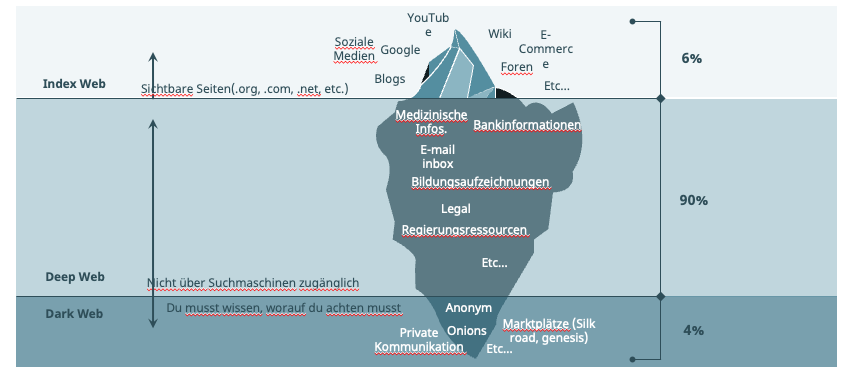

Open-Source-Intelligence (OSINT) und die Überwachung des Dark-/Deep-Web sind entscheidend, um Cyberkriminelle aufzuspüren und aktuelle Sicherheitsbedrohungen zu verstehen. Das Deep Web und das Dark Web, auf die über Standard-Suchmaschinen nicht zugegriffen werden kann, enthalten Teile des Internets, die dem herkömmlichen Browsing verborgen bleiben. Der Zugriff auf das Dark Web erfordert spezielle Software und ist oft mit illegalen Aktivitäten verbunden. Die Überwachung dieser Bereiche ist mit erheblichen Herausforderungen und Risiken verbunden und erfordert in der Regel die Expertise professioneller Dark Web Intelligence Services.

Informationsaustausch- und Analysezentren (ISACs) unterstützen die Zusammenarbeit innerhalb der Cybersicherheitsgemeinschaft in verschiedenen Wirtschaftssektoren und sind ein Schlüsselelement zur Förderung der Effektivität von Threat Intelligence durch das Bereitstellen von Information über die IT Infrastruktur.

Durch den Austausch von Informationen und Best Practices können Unternehmen ihre individuellen und kollektiven Sicherheitsmaßnahmen stärken und effektiver auf Cyberbedrohungen reagieren (Um mehr über reaktive Strategien zu erfahren, lesen Sie unsere Strategien und Tipps zum Überleben der nächsten Cyber-Krise).

Die Implementierung von Threat Intelligence in einem Unternehmen erfordert eine sorgfältige Planung und Ausführung. Ein wichtiger erster Schritt ist die Schaffung einer umfassenden IT-Transparenz, um potenzielle Schwachstellen und Angriffspunkte im Netzwerk zu identifizieren. Darüber hinaus ist die Auswahl der richtigen Threat Intelligence-Plattform entscheidend für den Erfolg der Implementierung.

Ein wichtiger Aspekt bei der Implementierung von Threat Intelligence ist die Schulung von Mitarbeitern und Sicherheitsteams. Mitarbeiter spielen eine entscheidende Rolle bei der Früherkennung von Cyberangriffen und der Verbesserung der IT-Sicherheit. Darüber hinaus kann die Schulung von Mitarbeitern dazu beitragen, Angriffe über Phishing zu verhindern, die die Angriffsfläche eines Unternehmens vergrößern und bestehende Sicherheitsprotokolle umgehen.

Bei der Auswahl einer Threat Intelligence-Plattform müssen Unternehmen verschiedene Faktoren berücksichtigen. Dazu gehören:

Relevanz für Ihre Branche, um sicherzustellen, dass die Plattform spezifische Informationen zu den in Ihrer Branche üblichen Bedrohungen liefert

Analyse in Echtzeit

die Tiefe und Breite der Datenquellen

Take-Down-Fähigkeiten

Kompatibilität mit der bestehenden Infrastruktur

Benutzerfreundlichkeit

Unterstützung für Teamarbeit

Schließlich sollte bei der Gesamtkostenanalyse einer Plattform berücksichtigt werden, wie effektiv sie falsch-positive Indikatoren und das damit verbundene "Rauschen" verwalten kann.

Die Schulung von Mitarbeitern und Sicherheitsteams ist eine wichtige Komponente für die erfolgreiche Implementierung von Threat Intelligence in einem Unternehmen. Gut informierte Mitarbeiter sind entscheidend, da sie oft die erste Verteidigungslinie gegen Cyber-Bedrohungen bilden. Indem sie verdächtige Aktivitäten oder potenzielle Sicherheitsverstöße frühzeitig erkennen, können sie umgehend Maßnahmen ergreifen und Risiken mindern, bevor sie eskalieren.

Um diesen Prozess zu verbessern, sollten Unternehmen in kontinuierliche Schulungsprogramme zum Thema Cybersicherheit investieren. Dazu gehören Schulungen zur Erkennung verschiedener Arten von Cyber-Bedrohungen, wie Phishing, Malware und Ransomware. Regelmäßige Sessions sorgen dafür, dass die Mitarbeiter über die neuesten Sicherheitspraktiken und Bedrohungen auf dem Laufenden sind.

Darüber hinaus verbessert ein effektiver Plan zur Reaktion auf Vorfälle, der allen Mitarbeitern gut vermittelt wird, die Fähigkeit des Unternehmens, schnell und effektiv auf Sicherheitsbedrohungen zu reagieren.

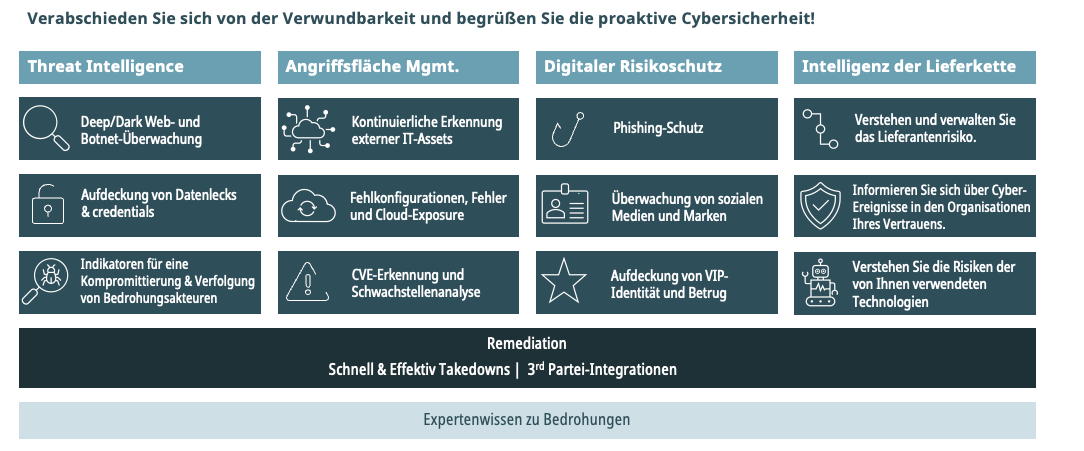

Cyberint Argos ist eine umfassende Plattform für Threat Intelligence (um mehr über Argos Plattform zu erfahren), die verschiedene Schlüsselmodule zur Identifizierung und Bekämpfung von Cyberbedrohungen integriert. Dazu gehören Deep & Dark Web Monitoring, das Cyberint dabei hilft, neue Bedrohungsquellen aufzudecken und rechtzeitig darauf zu reagieren, und Takedowns & Remediation Service, ein schneller und effektiver Dienst zur Beseitigung von Cyberbedrohungen, von Phishing-Seiten bis hin zu betrügerischen sozialen Medienprofilen.

Der erfolgreiche Einsatz von Bedrohungsdaten zeigt sich bei der Abwehr bedeutender und hochentwickelter Cyberbedrohungen. Der Global Threat Report 2023 des Cybersicherheitsunternehmens CrowdStrike hebt erfolgreiche Gegenmaßnahmen gegen bedeutende und hochentwickelte Cyberbedrohungen hervor, darunter staatliche Akteure, Cyberkriminalität und Hacktivisten. Darüber hinaus enthält das Buch "Cyber Threat Intelligence" von Martin Lee detaillierte Fallstudien und Berichte über tatsächliche Angriffe, die einen Einblick in die erfolgreiche Anwendung von Threat Intelligence geben.

Große Cyberangriffe wie WannaCry, NotPetya, SolarWinds, VPNFilter und die Datenpanne bei Target verdeutlichen, dass dass selbst große Organisationen mit erheblichen Ressourcen anfällig für ausgeklügelte Cyberangriffe sind. Einige dieser Fälle werden im Buch "Cyber Threat Intelligence" analysiert, um die Rolle von Threat Intelligence bei der Erkennung und Abwehr von Angriffen zu veranschaulichen, einschließlich derer, die mit Angriffen verbunden sind.

Das Fallbeispiel verdeutlicht, wie der rechtzeitige Einsatz von Threat Intelligence Schäden vermeiden und die IT-Sicherheit eines Unternehmens verbessern kann. Durch die Zusammenarbeit mit re:think und dem Einsatz der Cyberint Argos Platform konnte der Kunde feststellen, dass unter Fake-Domains diverse Shops betrieben wurden. Weiterhin wurden Credentials von Mitarbeitern illegal gehandelt, möglicherweise durch das Hacken von Accounts.

Diese rechtzeitige Erkennung ermöglichte es dem Kunden , rasch zu reagieren und Schäden zu vermeiden.

In der heutigen digitalen Welt ist Threat Intelligence kein Luxus, sondern eine Notwendigkeit für mittelständische Unternehmen, die sich gegen die ständig weiterentwickelnden Bedrohungen in der Cyberwelt schützen wollen. Cyberint Argos Platform bietet mit seinen fortschrittlichen Analysetools und seinem umfassenden Verständnis der Bedrohungslandschaft eine ideale Plattform für Unternehmen, die ihre Cyber-Abwehr stärken möchten.

Mit diesem Wissen und den richtigen Werkzeugen können Unternehmen nicht nur ihre Systeme sichern, sondern auch einen Wettbewerbsvorteil erlangen.

Zusammenfassung

Im Laufe dieses Blogs haben wir die Bedeutung von Threat Intelligence für die IT-Sicherheit beleuchtet und gezeigt, wie Unternehmen proaktiv handeln können und Cyberbedrohungen effektiv bekämpfen. Wir haben die Rolle von Threat Hunting hervorgehoben und die verschiedenen Methoden und Techniken vorgestellt, die zur Identifizierung und Abwehr von Cyberbedrohungen eingesetzt werden. Mit der richtigen Threat Intelligence-Plattform und einer wirksamen Schulung von Mitarbeitern und Sicherheitsteams können Unternehmen ihre IT-Sicherheit erheblich verbessern und sich gegen die ständig weiterentwickelnden Bedrohungen in der Cyberwelt wappnen.